News vom 07. März 2024

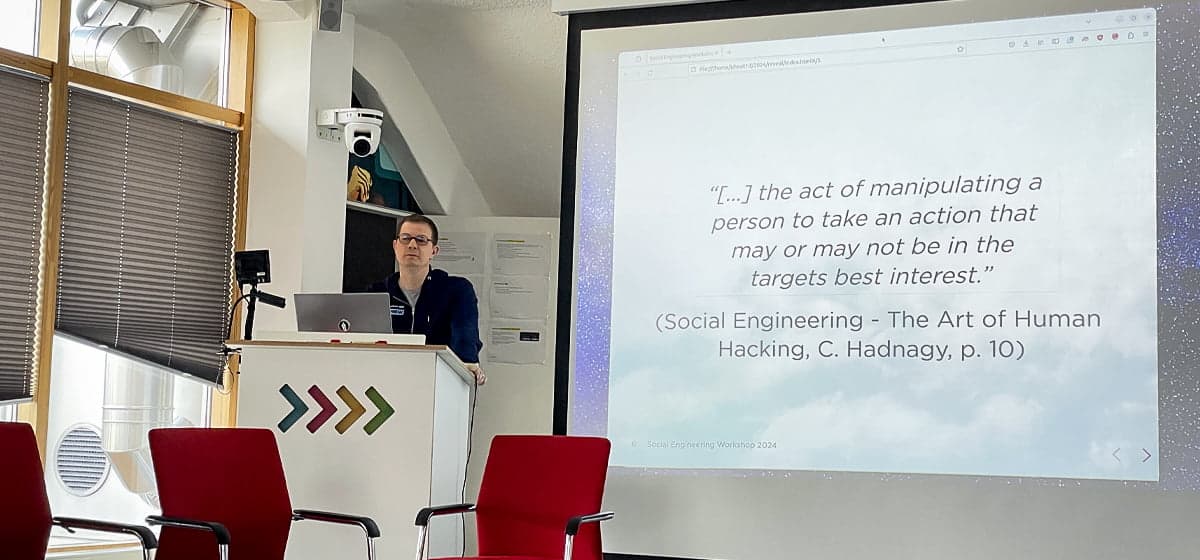

Workshop: So schützen wir uns vor Social Engineering

Kein Tag vergeht, an dem wir nicht in der Zeitung von einer neuen Betrugsmasche lesen können. Denn Social Engineering boomt. . Zu glauben, dass nur sehr naive Menschen auf so etwas hereinfallen, ist … sehr naiv. Vielmehr können wir uns sicher sein, dass es für jede und jeden von uns das passende Angriffsmuster gibt – und dass es nur eine Frage der Zeit ist, bis auch wir zum Ziel solcher Attacken werden. Denn Angriffsfläche ist immer der Mensch mit seinen natürlichen Reflexen wie Neugier, Angst oder auch dem Bedürfnis zu helfen. Durch die Mittel von KI steigen die Gefahren von Social Engineering weiter, für Unternehmen und Privatpersonen gleichermaßen.

Klassisches Social Engineering

Klassisches Social Engineering kennen wir bereits: Gefälschte Mails, um persönliche Daten oder Passwörter abzufischen (Phishing), betrügerische Anrufe, um hilfsbereiten Menschen Geld abzupressen (Enkeltrick), das Durchwühlen von Altpapier auf der Suche nach Briefköpfen oder persönlichen Notizen – alles ebenso dreist wie bekannt.

Social Engineering mit KI

Jetzt, wo KI im Spiel ist, potenzieren sich die Gefahren noch einmal deutlich. Insbesondere Text to Speech (TTS) bietet hier neue Möglichkeiten.

Nachahmung: TTS kann verwendet werden, um die Stimmen von Autoritätspersonen zu imitieren, z. B. von Führungskräften oder technischem Supportpersonal. Indem sie sich als eine vertrauenswürdige Person ausgeben, können Angreifer die Zielpersonen dazu bringen, vertrauliche Informationen wie Passwörter oder Zugangscodes preiszugeben.

Automatisierte Telefonanrufe: Angreifer können TTS verwenden, um Telefonanrufe zu automatisieren und vor-aufgezeichnete Nachrichten zu übermitteln, die den Empfänger täuschen sollen. Diese Anrufe können sich als Banken, Regierungsbehörden oder IT-Support-Teams ausgeben und Personen dazu verleiten, persönliche oder finanzielle Details preiszugeben.

Phishing-E-Mails: TTS können Phishing-E-Mails verbessern, indem sie einen Link oder einen Anhang enthalten, der angeblich eine dringende Nachricht enthält. Wenn die Opfer auf den Link klicken oder den Anhang öffnen, erhalten sie möglicherweise eine von TTS generierte Nachricht, in der sie zu bestimmten Aktionen aufgefordert werden, z. B. zur Eingabe von Anmeldedaten oder zum Herunterladen von Malware.

Manipulation sozialer Medien: TTS kann Social-Engineering-Taktiken auf Plattformen wie Social Media verstärken. Angreifer können gefälschte Konten erstellen und TTS verwenden, um mit potenziellen Zielpersonen zu kommunizieren, indem sie sich als Freunde oder Kollegen ausgeben, um Vertrauen zu schaffen, bevor sie um sensible Informationen bitten oder auf bösartige Links klicken.

Workshop: So schützen wir uns vor Social Engineering

Und wie schützen wir uns wirksam vor solchen Angriffen? Im Micromata-Workshop zum Thema lernen und lehren wir das 1 x 1 des Social Engineerings:

- Wie erkennen wir solche Angriffe?

- Was sind die typischen Einfallstore?

- Wie reagieren wir geistesgegenwärtig?

- Und: Wie halten wir den Schaden gering, wenn es doch passiert ist?

„Der beste Schutz vor Social Engineering ist zunächst das Wissen darüber“, sagt unser IT-Security-Experte Matthias Altmann. „Und die Bereitschaft, unser Verhalten diesem Wissen anzupassen.“

Unsere Sarah Gühna hat erst kürzlich den Workshop absolviert und sagt: „Mir ist klar, dass ich im Internet eine Datenspur hinterlasse. Deshalb gebe ich stets auch nur so viel preis wie unbedingt nötig. Trotzdem war ich dann doch erstaunt, dass auch meine Mailadresse bereits den Weg ins Darknet gefunden hat. Gut, dass ich jetzt weiß, welchen Webseiten und Online-Shop in diesem Kontext nicht zu trauen ist und werde mein Verhalten im Netz weiter anpassen.

Möchtet auch Ihr einen Workshop zum Thema Social Engineering machen? Sprecht uns gern an!

Mehr über Social Engineering erfahren?

- Hier gibt es einen TECH TALK zum Thema von Micromata

- Und hier der Data Breach Investigations Report für das Jahr 2023 von Verizon

Foto: Ben Reichel und Alex Steckler für die Uni Kassel

Foto: Ben Reichel und Alex Steckler für die Uni Kassel